Un bruit de ventilateurs anormal dans mon salon m’a mis la puce à l’oreille.

Quelques commandes plus tard, je découvrais que mon serveur serveur était utilisé pour miner de la cryptomonnaie via xmrig, lancé depuis un conteneur Docker compromis.

Voici le récit de cette petite enquête.

Tout a commencé par un bruit étrange

Mon serveur est installé dans mon salon.

D’habitude, il est silencieux, discret, presque oubliable.

Mais ce jour-là, quelque chose clochait.

“Tiens… c’est marrant, les ventilos tournent à fond.”

Pas un pic ponctuel.

Pas un redémarrage.

Un souffle constant, comme si le serveur était en pleine charge… sans raison apparente.

Premier réflexe : regarder l’état de la machine.

CPU à 100 % : premier signal d’alarme

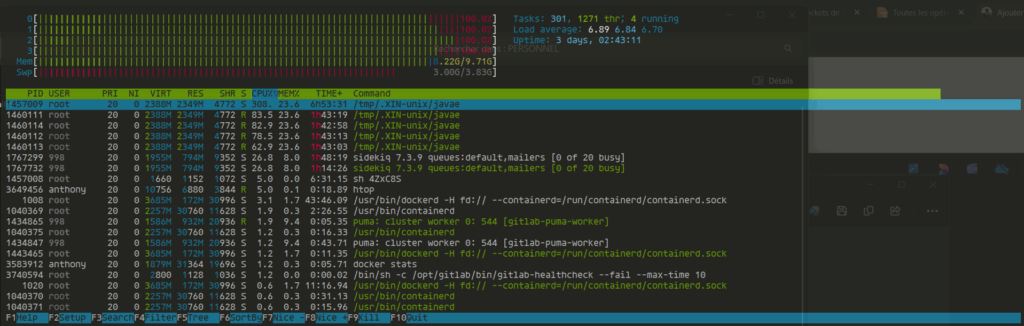

Je commence donc l’investigation. Un simple htop / top confirme mon intuition :

- CPU 4 cœurs

- 100 % d’utilisation sur tous les cœurs

- De manière continue

Clairement pas normal pour mon usage habituel.

le/les processus coupables

bon!! javae exécuté depuis /tmp/.XIN-unix … à première vue ça semble suspect!!!

à noter que suivant les redémarrages du container j’ai eu des process différents:

- javat

- javae

- sYsTeMd

- xmrig

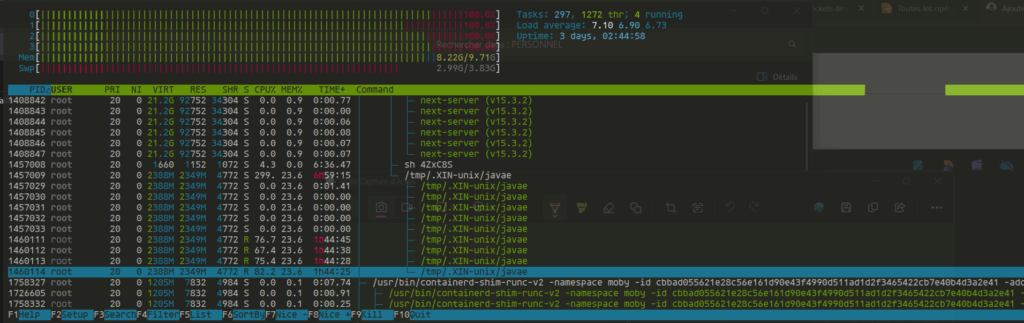

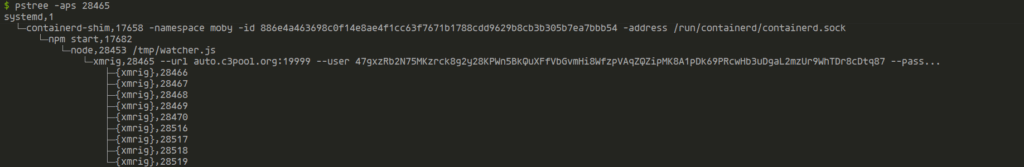

je retrouve l’arborescence du process, soit en cherchant avec la vue tree de htop

soit avec pstree

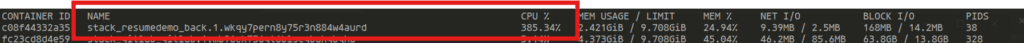

un docker stats aurait aussi pu me donner la puce à l’oreille

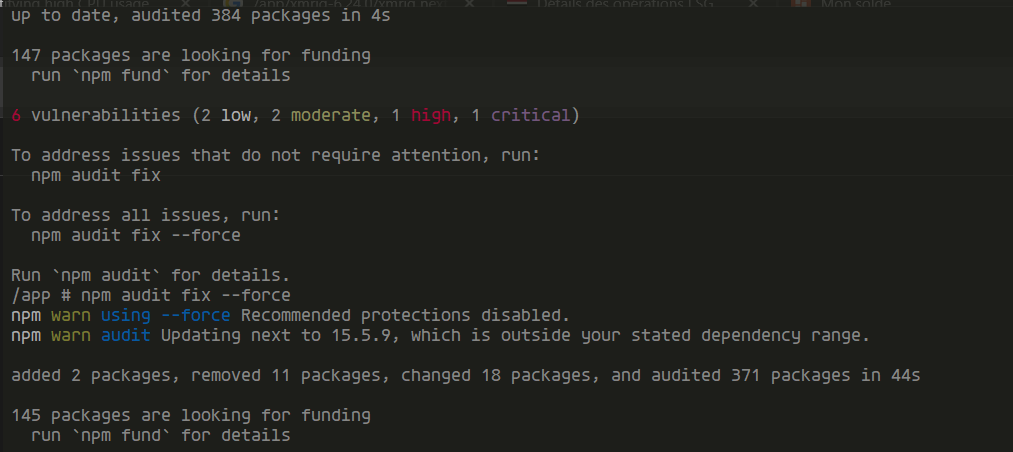

Nettoyage et reprise de contrôle

Une fois le diagnostic posé, les actions ont été immédiates :

- arrêt et suppression du conteneur compromis

- mise à jour de mon projet nextjs avec

npm audit fix --force

- mise à jour de l’image Docker

- exécution du container avec un user distinct

- déploiement de la nouvelle image

- limitation des ressources alloué au conteneur

Conclusion

Ce serveur aurait pu continuer à miner pendant des semaines :

- pas de crash

- pas d’erreur visible

- juste une machine “un peu bruyante”

Ce genre d’incident rappelle une chose essentielle :

Un serveur aussi insignifiant soit il n’est pas hors du monde et reste une cible potentiel. Il est exposé aux mêmes menaces que n’importe quel serveur.

La bonne nouvelle ?

- c’est un excellent terrain d’apprentissage

- et une très bonne piqûre de rappel en matière de sécurité